本帖最後由 gfx86674 於 2018-2-13 10:45 編輯

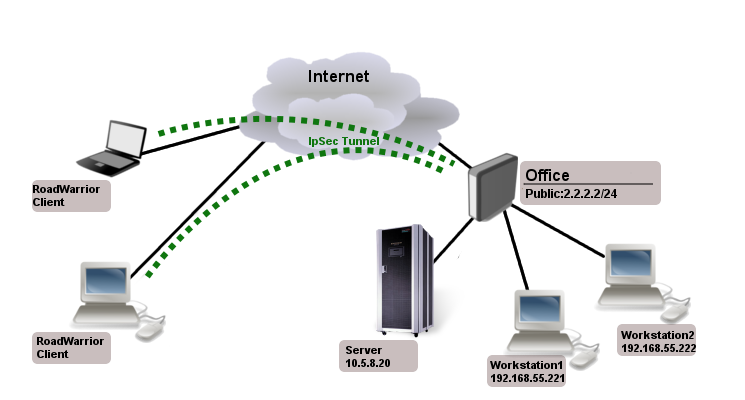

Road Warrior隧道是Router用來做site to site連接兩個遠端區網的工具

它的價值在於:

1.它只需client單向對server連接,就和pptp/l2tp/ovpn連線一樣方便

2.Road Warrior連接的雖然是private-ip ,但卻開啟了另一道門.

您可以用兩個private-ip,在Ipsec隧道內再建置GRE/IPIP/EOIP Tunnel翻越GFW

GRE/IPIP/EOIP Tunnel預設有個IPSec Secret ,

即是在IPSec內建置GRE/IPIP/EOIP Tunnel ,不過需雙向對撥才有辦法生成IPSec設置.

如今您也可以做單向的GRE/IPIP/EOIP Tunnel ,只不過IPSec前置需辛苦些.

常閱讀Mikrotick官網的cli ,是很容易理解建置的過程.

但從gui介紹似乎更容意明白就是...

假設Server是架在HK ,

Wan的地址:61.34.233.63 / Lan的地址:192.168.88.1

Server(HK):

1./ip pool

192.168.88.140準備是給CN-Router使用的

2./ip ipsec mode-config

3./ip ipsec group

4./ip ipsec policy

5./ip ipsec user

Road Warrior用戶的帳號/密碼

6./ip ipsec peer

secret指定用戶使用的金鑰

7./ip firewall nat

這項目要擺在0優先的位置

Client(CN):

1./ip ipsec peer

連線至Server必須的帳號/密碼/金鑰

2./ip firewall nat

這項目要擺在0優先的位置

=====================================

當client設定完,CN隨即會往HK撥號.

CN若撥號成功 ,/ip ipsec policy會自動生成Rule,與Server(HK)需手動設定不同.

另外CN-Router

的/ip addres也會生成192.168.88.140這個期望地址.

不過即使Road Warrior隧道上線,

在HK-Router您仍要試ping 192.168.88.140確認地址存在;

同樣CN-Router也要試ping 192.168.88.1也存在才行.

卻定雙方private-ip地址連接無誤後,您就得選擇GRE/IPIP/EOIP Tunnel那一服務.

GRE/IPIP是架設layer3隧道 ,EOIP則是layer2隧道.這都可用於翻牆.

以下是架設GRE Tunnel為例:

HK:

CN:

|